HITCON-Training

最近观摩了v爷爷的blog。。。

外加人人人催促学pwn时提到了这玩意。。。

没办法,开始一波学习。

题目比较基础,适合我这种萌新入门。

之前因为太着急了一直在看堆。。。前面基础没有打扎实,现在重新复习一下下。

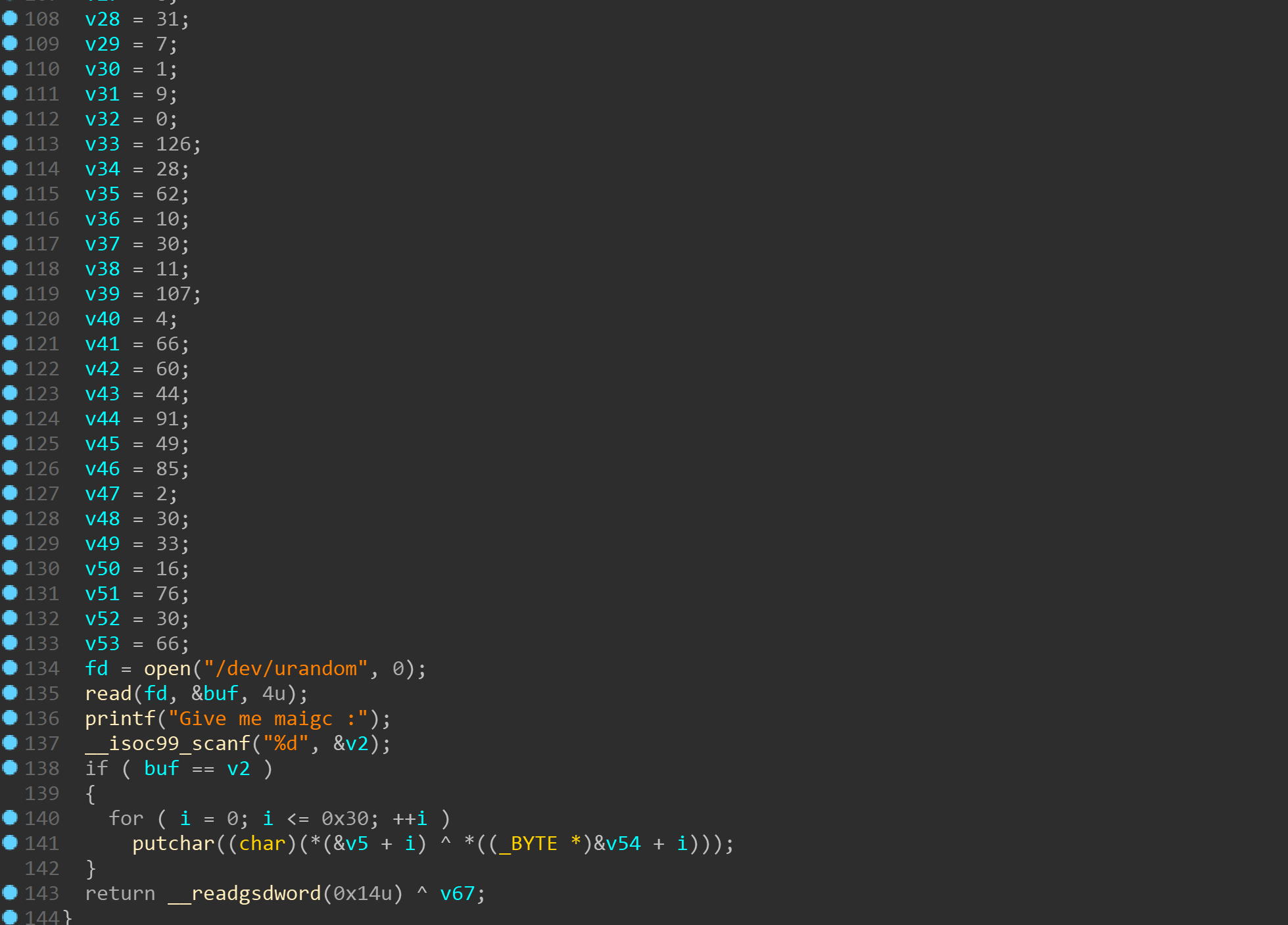

lab1

就是个re嘛

让你熟悉调试器的

脚本直接解

1 | |

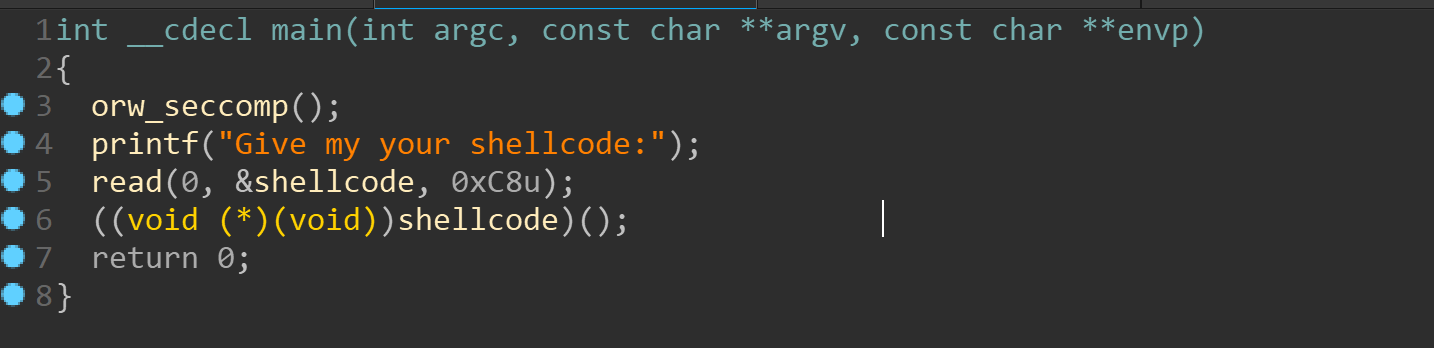

lab2

orw

pwnable.tw原题

orw_seccomp()是个类似白名单的东西

他限制了sys的使用

但是没关系,我们的目的是flag

用orw读就行了

一开始以为要自写汇编。。。但是自身汇编功底没那么猛。。。有点懵逼,后来发现shellcraft已经集成好了这玩意

1 | |

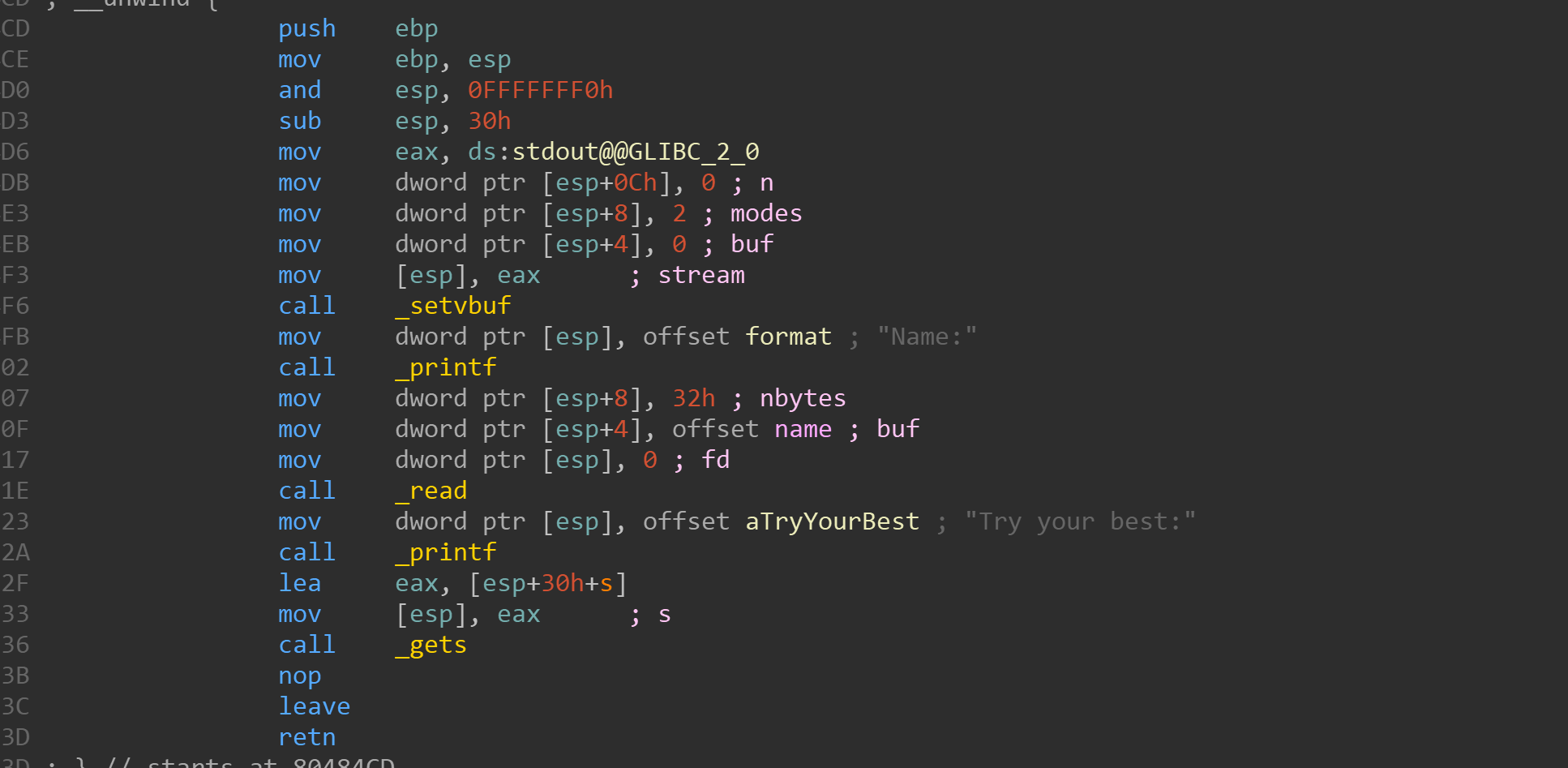

lab3

ret2sc第一次在name处注入sc

然后gets溢出过去。

反编译后显示的溢出偏移位是不对的

一般出现这种情况都是因为程序优化,通过esp来寻址

看了下反汇编,果不其然。。。

调试即可获得偏移位

1 | |

lab4

ret2libc

不知道为什么每次遇到ret2libc 我的18.04总是打不下来

只好用16.04了。。。

1 | |

未完待续

HITCON-Training

http://www.psbazx.com/2019/05/23/HITCON-Training/